INTRODUCCION

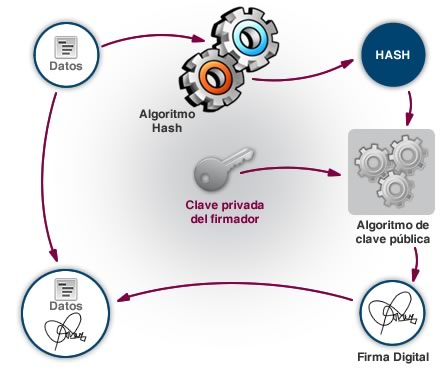

Una firma digital es un mecanismo criptográfico que permite al receptor de un mensaje firmado digitalmente determinar la entidad originadora de dicho mensaje (autenticación de origen y no repudio), y confirmar que el mensaje no ha sido alterado desde que fue firmado por el originador (integridad).

La firma digital se aplica en aquellas áreas donde es importante poder verificar la autenticidad y la integridad de ciertos datos, por ejemplo documentos electrónicos o software, ya que proporciona una herramienta para detectar la falsificación y la manipulación del contenido.

FIRMA DIGITAL

Las características principales de la firma digital son:

- Únicas: Las firmas deben poder ser generadas solamente por el firmante y por lo tanto infalsificable. Por tanto la firma debe depender del firmante

- Infalsificables: Para falsificar una firma digital el atacante tiene que resolver problemas matemáticos de una complejidad muy elevada, es decir, las firmas han de ser computacionalmente seguras. Por tanto la firma debe depender del mensaje en sí.

- Verificables: Las firmas deben ser fácilmente verificables por los receptores de las mismas y, si ello es necesario, también por los jueces o autoridades competentes.

- Innegables: El firmante no debe ser capaz de negar su propia firma.

- Viables: Las firmas han de ser fáciles de generar por parte del firmante.

Entre los beneficios de usar la firma digital encontramos:

- Seguridad: realizar transacciones vía Internet con la seguridad de que la persona es quien dice ser y con pleno valor legal.

- Comodidad: realizar transacciones de gobierno electrónico sin moverse de su hogar u oficina.

- Confianza: Se puede tener plena confianza de que las transacciones son transparentes y cuentan con el mismo valor legal que aquellas en las que se ha usado la firma manuscrita.

- Ahorro: Al poder realizar sus transacciones desde cualquier computadora o dispositivo con Internet se ahorra tiempo y dinero.

- Aumento de la calidad de vida: al significar un ahorro de tiempo, dinero y esfuerzo por parte de los usuarios que pueden destinar estos recursos para otras actividades.

- Inclusión: de aquellas personas que tradicionalmente no se veían beneficiadas por servicios de gobierno y comercio electrónico.

LEY DE FIRMAS DIGITALES EN NUESTRO PAÍS

CONGRESO DE LA REPUBLICA

LEY Nº 27269 - 26 de mayo del 2000

LEY DE FIRMAS Y CERTIFICADOS DIGITALES

Artículo 1º.-Objeto de la ley La presente ley tiene por objeto regular la utilización de la firma electrónica otorgándole la misma validez y eficacia jurídica que el uso de una firma manuscrita u otra análoga que conlleve manifestación de voluntad. Entiéndase por firma electrónica a cualquier símbolo basado en medios electrónicos utilizado o adoptado por una parte con la intención precisa de vincularse o autenticar un documento cumpliendo todas o algunas de las funciones características de una firma manuscrita.

Artículo 2º.-Ámbito de aplicación La presente ley se aplica a aquellas firmas electrónicas que, puestas sobre un mensaje de datos o añadidas o asociadas lógicamente a los mismos, puedan vincular e identificar al firmante, así como garantizar la autenticación e integridad de los documentos electrónicos.

DE LA FIRMA DIGITAL

Artículo 3º.-Firma digital La firma digital es aquella firma electrónica que utiliza una técnica de criptografía asimétrica, basada en el uso de un par de claves único; asociadas una clave privada y una clave pública relacionadas matemáticamente entre sí, de tal forma que las personas que conocen la clave pública no puedan derivar de ella la clave privada.

DEL TITULAR DE LA FIRMA DIGITAL

Artículo 4º.-Titular de la firma digital El titular de la firma digital es la persona a la que se le atribuye de manera exclusiva un certificado digital que contiene una firma digital, identificándolo objetivamente en relación con el mensaje de datos.

Artículo 5º.-Obligaciones del titular de la firma digital El titular de la firma digital tiene la obligación de brindar a las entidades de certificación y a los terceros con quienes se relacione a travé s de la utilización de la firma digital, declaraciones o manifestaciones materiales exactas y completas.

La firma digital en Perú es aquella firma electrónica que cumple con todas las funciones de la firma manuscrita. En particular se trata de aquella firma electrónica basada en la tecnología de criptografía asimétrica. La firma digital permite la identificación del signatario, la integridad del contenido y tiene la misma validez que el uso de una firma manuscrita, siempre y cuando haya sido generada dentro de la Infraestructura Oficial de Firma Electrónica - IOFE. La firma digital está vinculada únicamente al signatario.

En conclusión las firmas digitales nacen por la necesidad de poder confiar en la información enviada digitalmente, poder validarla, y que se pueda proteger.

La firma como la conocemos nos brinda la legalidad y la fiabilidad de un documento cualquiera que sea y en este caso la firma digital cumple esto y mucho más.

Pasos para crear una firma digital: